No mundo da segurança digital, muito se fala sobre a importância das senhas fortes. Não só para empresas, mas também pessoas físicas, a preocupação com a qualidade das senhas é constante.

Inclusive, se você já vem acompanhando o nosso blog, já deve ter visto o nosso artigo sobre falhas de segurança, onde também levantamos a importância de ter senhas mais seguras.

E esta preocupação não é à toa: as senhas formam nosso principal ponto de entrada no mundo digital. Seja em sites, apps ou serviços – todos pedem senhas para confirmar a identidade.

Mas este é só o começo. Então, vamos entender melhor o que causa esta preocupação. E, igualmente importante, veremos algumas dicas fáceis, mas importantes, para aumentar a sua segurança.

Por que é importante usar senhas fortes

Como mencionado acima, parte da importância vem do número de senhas que usamos diariamente. Há uma chance bastante alta de que que você não consiga pensar em algum app ou serviço online que não precise de senhas.

Em geral, quando abrimos apps, seja em um computador ou smartphone, precisamos de uma senha. Às vezes, até é possível que estes apps permitam que você utilize sua digital ou reconhecimento facial.

Mas, mesmo nestes casos, muitas vezes o app ainda está usando uma senha, com a única diferença sendo que você não precisa memorizá-la – ela será preenchida automaticamente.

Além disso, as senhas tendem a ser um ponto fraco na segurança das empresas. O portal CIO indica que cerca de metade das falhas de segurança em empresas são causadas pelos colaboradores. E, como é de se esperar, as senhas fracas destes colaboradores são um dos principais pontos de falha.

Como deixar as suas senhas mais fortes

Existe uma “dica”, compartilhada por todos os cantos da internet há décadas, que diz que suas senhas ficam mais seguras ao inserir símbolos como @, $, etc.

Esta dica está fundamentada em algo real: é mais difícil que invasores adivinhem senhas com símbolos aleatórios. Mas há um problema aqui: esta dica não está completa.

Como sugere o Nubank, este tipo de ação, onde você substitui ou insere símbolos na senha, está sujeita a duas possíveis falhas, devido aos limites da memória humana:

1. Há uma grande chance de que as trocas serão óbvias

Algumas ideias simplesmente são comuns demais, de modo que invasores já tenham algoritmos levando elas em mente. É o caso, por exemplo, de trocar um S por um $, ou um E por &.

Estas trocas são mais fáceis de lembrar, então muitas pessoas as utilizam ao ouvir que devem adicionar símbolos às senhas. Então, por serem tão comuns, possíveis invasores já montam algoritmos que levam estas trocas em consideração.

Ou seja, “SENHA123” e “$3N#A123” são senhas igualmente fracas.

2. Trocas mais aleatórias são muito fáceis de esquecer

Novamente, estamos falando de falhas de memória aqui. Quando não usamos algum padrão ou lógica ao adicionar símbolos, obviamente se torna muito mais difícil lembrar da senha.

Então, se você precisa preencher a senha manualmente, isto se torna um problema. A senha deixa de ser uma chave segura e se torna uma barreira para você acessar sua própria conta.

Mas a dica de inserir símbolos tem fundamento, então mantenha a ideia em mente, pois entraremos em detalhes mais adiante.

Sabendo destas críticas e pontos fracos, é hora de nos aprofundarmos em dicas mais eficazes.

5 dicas para aumentar sua segurança

Nós já mencionamos algumas destas dicas superficialmente no passado, tanto em nosso blog quanto em redes sociais. Mas agora é hora de mergulhar nesta questão e entender como pôr as dicas em prática.

Algumas dicas são especificamente sobre como criar senhas fortes, outras são sobre camadas adicionais de segurança. Mas, no final, todas as dicas são igualmente importantes para garantir a sua segurança.

Começando pela dica mais comum e que você já deve ter ouvido antes:

1. Sempre use senhas com mais de 8 caracteres

Esta dica é muito comum por um motivo simples: ela é a forma mais fundamental de aumentar a sua segurança. Conforme computadores ficam mais potentes, fica mais fácil de testar milhares de senhas em poucos instantes – a não ser que as senhas sejam longas.

De modo geral, suas senhas em qualquer site devem estar bem protegidas no servidor do site, de modo que estes testes de “força bruta” não funcionem. Mas, infelizmente, nem sempre é assim, então nós mesmos precisamos reforçar nossas senhas.

O tempo que os hackers levam para adivinhar sua senha aumenta muito adicionando um só caractere, mas quanto maior, melhor. A agência Hive Systems inclusive traz uma tabela indicando o tempo estimado para adivinhar senhas que reforça este ponto.

Segundo eles, uma senha que inclui todos os tipos de caracteres recomendados (números, letras maiúsculas e minúsculas, símbolos) de 8 caracteres é adivinhada em 8 horas.

Mas, adicionando apenas mais um dígito, criando uma senha de 9 caracteres, o tempo sobe para 3 semanas!

Então, crie senhas longas – não só para se proteger dos hackers de hoje, mas também para já deixar a conta preparada para os hackers do futuro, já que a velocidade destes cálculos e testes só tende a aumentar.

2. Mesmo as senhas fortes devem ser trocadas com frequência

Esta é outra dica comum, mas igualmente importante. Ao trocar as senhas com frequência, você joga uma pedra no caminho de qualquer hacker interessado em sua conta.

Em particular, se você utilizar senhas mais longas, hackers podem demorar de meses a anos para conseguir adivinhá-las. Se alguém realmente estiver atrás de você, todo este tempo calculando é perdido assim que você troca a senha.

Então, quando possível, troque suas senhas com frequência. Em geral, uma vez por ano já é o bastante para senhas menos importantes. Mas, para senhas vitais (como a do seu e-mail profissional), é interessante alterar em prazos de 3 a 6 meses.

Para não precisar de lembretes toda vez que trocar a senha, um bom gerenciador de senhas pode ajudar neste processo. Seja com lembretes automáticos quando ele detecta que a senha é antiga, seja com total automação do processo.

E por falar no uso de apps para aumentar a segurança…

3. Utilize a autenticação em dois fatores sempre que possível

Infelizmente, a Autenticação em Dois Fatores (ou 2FA, em sua sigla inglesa) ainda não está presente em todos os sites e apps. Mas, sempre que estiver, ative-a.

Para entender este tipo de acesso, usaremos a definição compartilhada pela Microsoft em sua página de suporte. O acesso por 2FA parte da ideia em segurança digital de que as diferentes formas de acesso podem ser categorizadas em três fatores:

- Fator 1: algo que você sabe. Aqui são informações que só você tem acesso e nenhuma outra pessoa deve saber. Exemplos incluem senhas por texto e números PIN;

- Fator 2: algo que você possui. Geralmente este é o segundo fator adicionado nos apps que possuem 2FA. Ele se baseia em você ter um smartphone, ou um token em USB, por onde você recbee um código secundário para confirmar a identidade.

- Fator 3: algo que você é. Este fator é mais comum em sistemas empresariais. Exemplos incluem: impressão digital, reconhecimento facial, etc.

Usando como exemplo as senhas por texto, elas se encaixam no primeiro fator, como indicamos nos exemplos acima. Adicionar uma segunda senha de texto que você precisa lembrar não seria um novo fator, pois ainda se encaixa no fator 1.

Neste exemplo, uma verdadeira implementação de 2FA utiliza tokens temporários no celular ou outros dispositivos, onde você precisa possuir o objeto para receber o token. Ou, em casos mais avançados, utiliza algum elemento biológico seu.

Mas cuidado! Só porque você está usando a impressão digital para login, não quer dizer que é um acesso por 2FA. Se a impressão digital está substituindo a senha, você ainda está usando só um fator, e nenhum fator é imbatível sozinho.

4. Não inclua informações pessoais nas senhas

Esta dica pode parecer óbvia, mas sempre é bom reforçar. Hoje em dia, é muito difícil esconder seus dados pessoais da internet – e, se alguém deseja encontrar os dados de uma pessoa específica, as redes sociais facilitam o processo.

Então, para garantir que você tenha senhas fortes, não inclua estas informações que podem ser encontradas publicamente. E não estamos falando só das informações presentes no seu perfil em redes sociais.

Dados como CPF, RG e telefone também podem ser encontrados através de pesquisa se a pessoa está particularmente dedicada. E, é claro, hackers já sabem que usar estes dados fáceis de lembrar é um ótimo passo inicial para adivinhar as senhas.

Também não é recomendado inserir os nomes de contatos pessoais, mesmo que abreviados. Afinal, listas de contatos e amigos em redes sociais estão disponíveis para o público.

Mas há algo ainda mais fundamental e importante para garantir sua segurança.

5. Nunca repita a mesma senha em vários sites

Recomendamos que você siga todas as dicas presentes neste artigo, mas, se existe uma dica prioritária é esta. Repetir uma mesma senha constantemente aumenta o risco à sua segurança exponencialmente.

Parte do problema em repetir senhas é que, se você está repetindo-as constantemente, há uma grande chance de que está indo contra a nossa dica anterior. Geralmente, se uma pessoa repete muito uma senha, é porque ela é fácil de lembrar, o que pode indicar o uso de dados pessoais.

Mas o pior risco que surge ao repetir senhas é que um invasor tenha acesso a todas as suas contas de uma só vez. Em parte, há o óbvio: assim que um invasor descobrir a senha em questão, ele poderá acessar várias contas de uma vez.

Mas, mesmo que você utilize senhas diferentes para outras contas, o invasor pode ter acesso a várias informações pessoais entre as diversas contas invadidas. Com estas informações pessoais, ele também pode solicitar troca de senhas em outras contas e ter acesso a ainda mais dados.

Então , por mais que você utilize apenas senhas fortes, não as repita. Especialmente em contas vitais ou serviços que incluem seus dados pessoais.

Em conclusão: utilize um bom gerenciador de senhas

Estas dicas podem parecer difíceis de seguir. E, realmente, como nossa memória é limitada, seguir tudo isto à risca pode ser um desafio sem o auxílio de alguma ferramenta.

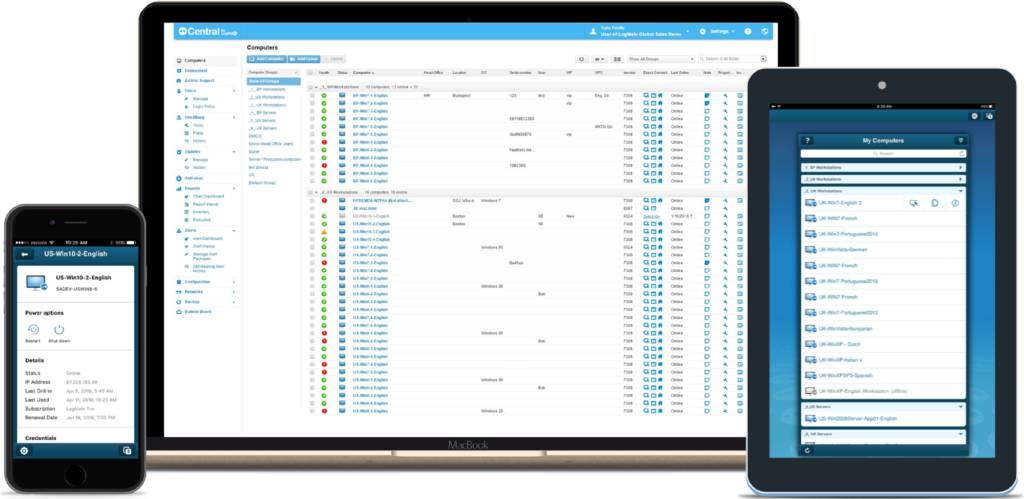

Na Loupen, nós recomendamos o LastPass para facilitar o processo. Entre os benefícios de utilizar um gerenciador de senhas completo como o LastPass, indicamos:

- Seu cofre seguro e encriptado, onde você pode guardar as senhas sem medo de outra pessoa ter acesso às suas informações;

- Criação automática de novas senhas aleatórias, podendo controlar o número de caracteres;

- Alertas quando alguma senha aparece em mais de um site no seu cofre;

- Lembretes para troca de senhas e alertas para vazamentos online, facilitando a atualização dos dados.

Além destes benefícios no LastPass em si, você também tem acesso ao app LastPass Authenticator sem custo adicional. Com ele, você pode configurar acessos 2FA em uma ferramenta segura e que não invade sua privacidade.

Então convidamos você a ver do que o LastPass é capaz neste link, ou mesmo realizar um teste grátis do LastPass Premium por 30 dias.