Os anos recentes trouxeram grandes desafios para a gestão da TI. O aumento do trabalho home office continua e não dá sinais de parar, enquanto novas soluções SaaS (Software as a Service) surgem a cada dia.

Cada vez mais, empresas se preocupam com a sua segurança digital – em parte pela vinda da LGPD, além dos desafios trazidos em 2020. Esta preocupação é, inclusive, um dos grandes desafios de 2021 segundo o portal CIO.

Mas não só a segurança preocupa os gestores.

Os Desafios para a Gestão da TI Após 2020

Uma grande questão na TI hoje em dia, também indicada pelo CIO no artigo acima, é o cansaço após lidar com todas as mudanças e crises de 2020.

1. O cansaço domina a TI

Entre a surpresa de terem que mover para o modelo home office repentinamente e o caos das buscas por software e hardware para ajudar na mudança, 2020 foi um ano que testou os limites da TI. Como resultado, também se tornou um ano que testou os limites dos gestores, que agora estão exaustos com a batalha.

A expectativa é de que muitas pessoas voltem a trabalhar no escritório no futuro. Mas, mesmo assim, especialistas acreditam que o resultado não será um retorno ao modelo com quase todos trabalhando de modo presencial.

Então, com a continuação do home office, o desafio para lidar com equipes dispersas também deve continuar. Como resultado, gestores buscam cada vez mais soluções ágeis para cuidar destas questões sem stress.

Mas, só para piorar o cansaço, o número de golpes na internet só aumenta a preocupação com segurança…

2. Mais pessoas online = mais golpes online

Já comentamos no topo do artigo sobre a questão de segurança apontada pelo portal CIO. Mas ele não é o único preocupado com isto!

Como indicado pela Compunnel Digital, além de o número de golpes aumentar, eles também estão mais complexos e fáceis de enganar. Em particular, há muita preocupação com phishing e ransomware.

Inclusive, o portal indica que 70% dos usuários de softwares empresariais atendem às demandas dos ransomwares e pagam o valor pedido ao invés de buscar ajuda.

3. Como manter equipes unidas?

Desta vez, quem traz mais um grande desafio para a gestão da TI neste ano é a Forbes. Com as pessoas ainda distantes, criar o senso de equipe se torna ainda mais difícil.

E, além disto, as empresas esperam voltar aos escritórios até o fim do ano, mesmo que de modo parcial. E aí também teremos o desafio de uma segunda transição, de volta aos espaços físicos.

Gerir esta mudança e garantir que todos entendam que fazem parte da mesma equipe não é fácil, mas é a chave para empresas manterem o sucesso em 2021 e em anos futuros.

LogMeIn Central: uma solução para combater os desafios na gestão da TI

Com tantos desafios, fica claro que o gestor de TI precisa de uma boa ferramenta para atacá-los antes que tragam problemas. Então, vamos entender algumas das funções do LogMeIn Central perfeitas para lidar com estes desafios. Começando pelo desafio da exaustão dos gestores.

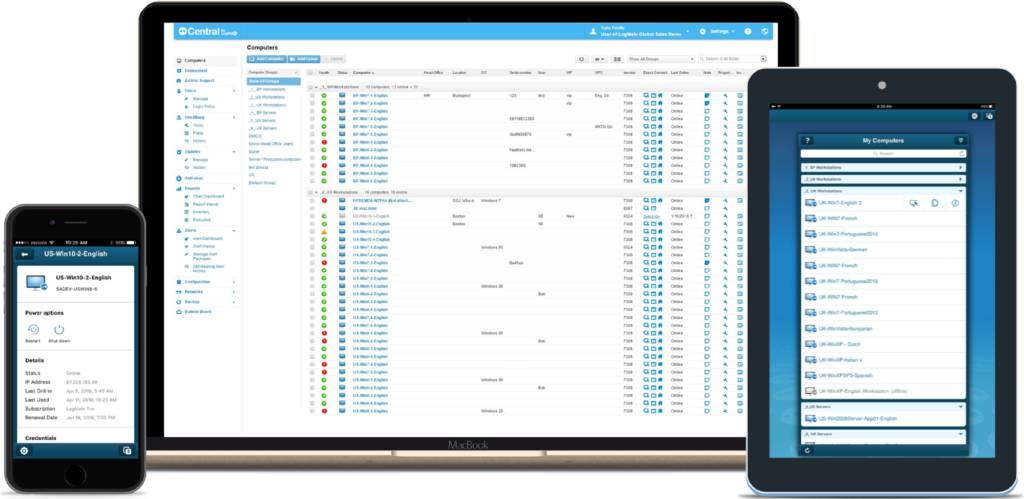

Com uma interface intuitiva aos gestores e a habilidade de acessar pelo celular, o Central facilita o controle das máquinas e alivia o stress. Além disso, o módulo Automation permite o uso de scripts e automações avançadas para agilizar atividades comuns.

Mas, indo além disso, o Central também dá mais força para a segurança digital. Com o módulo Security, a TI recebe acesso ao LogMeIn Antivirus, aproveitando a tecnologia do Bitdefender, antivírus líder de mercado – que, inclusive, conta com proteção a ransomwares!

Além disso, os responsáveis pela TI podem cuidar de atualizações de sistema à distância, sem esperar que cada usuário faça em seu momento e garantindo que a empresa inteira esteja protegida.

E, por último (mas não menos importante), o Central também tem seu papel no trabalho em equipe e nas transições. Suas ferramentas de monitoramento e acesso ajudam os membros do time de TI a colaborar com os demais membros da empresa para garantir que tudo esteja em ordem.

E, quando a hora de voltar para o escritório chegar, os gestores continuam utilizando o Central para cuidar das máquinas – e, ainda mais, podem conferir rapidamente se todos os equipamentos estão em ordem e no lugar certo.

Com todos estes benefícios e muito mais, aproveite e fale com um de nossos atendentes para conhecer mais e assinar o Central.