Com o White Label sua empresa pode se ver livre de inconvenientes como desenvolvimento, infraestrutura e suporte a usuários. Podendo assim focar totalmente em seus clientes comercialmente.

Optando por esse modelo de negócio, todos os ônus ficam a cargo da empresa criadora da solução, que lidará com a parte técnica. Legal, né? Se quer saber mais vantagens sobre o White Label continue nesse artigo que vou te falar tudo sobre ele.

O que é White Label?

Primeiramente, eu preciso te contextualizar sobre o que é White Label, para depois continuar a falar de suas diversas vantagens.

O White Label é um modelo de negócio em que uma empresa proprietária cria uma tecnologia e permite que terceiros possam revender os seus produtos com a sua própria marca e identidade a seus clientes. Ou seja, trata-se do conceito de comprar um produto ou serviço de uma marca e revender como seu.

É um modelo de negócios amplamente utilizado nos mais diversos setores. Por exemplo, você já foi ao supermercado e viu produtos com a marca do próprio estabelecimento? Isto é White Label!

Este conceito também se adequa à tecnologia. É possível adquirir o software diretamente do desenvolvedor e cuidar somente do conteúdo disponibilizado na plataforma. Afinal, trata-se de uma opção em que você adotará um modelo já testado e aprovado, assim facilitando o processo.

Esse modelo de negócio, de entrega de produto com cara de serviço, é conhecido como SaaS, no qual usuários se inscrevem e pagam mensalmente por uma licença de uso.

Como funciona?

Como eu disse antes, o White Label, em geral, se enquadra como SaaS, e, como um serviço, significa que o cliente não compra a licença do produto, mas sim o direito de usufruir do serviço oferecido.

Talvez você esteja se perguntando “Quem paga pelo serviço é a minha empresa ou o meu cliente?” A resposta para isso é bastante simples e te explico agora mesmo.

Há duas maneiras da revenda dos serviços White Label:

Venda Direta: Sua empresa revende o serviço adicionando margem de lucro e fatura diretamente com o cliente final. Caberá à empresa criadora da solução emitir Nota Fiscal no valor do produto e a sua empresa será responsável pela emissão da Nota Fiscal (valor do serviço + margem de serviço) ao cliente.

Venda Indireta: Quando o valor para o cliente final é exatamente o mesmo cobrado pela empresa criadora da solução. Nesse caso sua empresa que tratará diretamente com o cliente, mas revende o produto sem adicionar qualquer margem e não emite nota fiscal, que ficará sob responsabilidade da provedora dos serviços.

De onde surgiu o termo White Label?

O termo tem sua origem na música, o HipHop. Com a explosão do gênero no final da década de 1980 a profissão de DJ (Disc Jockey em inglês) se popularizou nos Estados Unidos.

Esses artistas produziam grandes sucessos utilizando trechos de músicas já lançadas, as grandes gravadoras ao perceberem a oportunidade de mercado, começaram a enviar discos a DJs renomados que tinham autonomia para produzirem suas próprias versões e testar a aceitação do público.

Devido a essa liberdade surgiu a expressão White Label, que traduzido literalmente significa “faixa branca”.

Na internet o primeiro registro de White Label é de 2001 quando um varejista de e-commerce cedia telefones para empresas venderem seus produtos e ganharem comissão com a sua própria marca.

Quais as vantagens do White Label?

O modelo de negócios White Label traz várias vantagens às empresas, as quais podemos destacar:

- Não precisar de conhecimentos técnicos, pois toda essa parte a empresa proprietária da tecnologia disponibilizará;

- Fortalecimento do vínculo do cliente com sua marca e empresa;

- Rapidez na entrega da solução e aplicação no mercado, afinal a parte do desenvolvimento já está pronta e seu cliente poderá ter o que deseja sem longas esperas;

- Menos riscos de implementação, pois com uma plataforma desenvolvida por profissionais as chances de problemas técnicos são menores;

Optando pelo modelo de negócios White Label você poderá oferecer a seus clientes soluções com a marca da sua empresa, deixando-os mais confortáveis com soluções que, em muitos casos, não estão acostumados a interagir. Dessa forma, eles ficam mais confortáveis em um ambiente amigável com a identidade visual da sua empresa.

Conheça a plataforma Whats Label

Conheça o Whats Label, nossa plataforma de atendimento completa e atualizada.

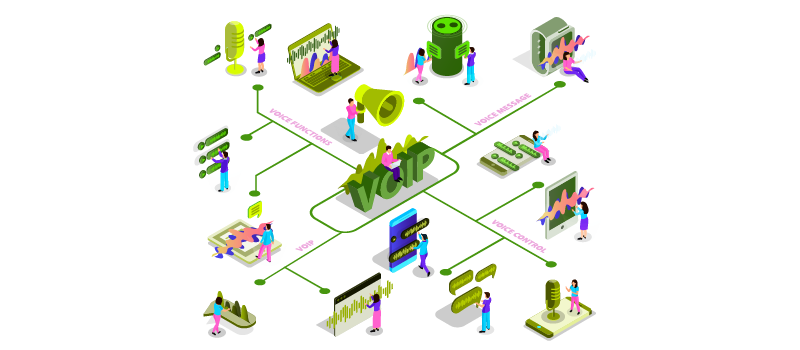

No nível mais básico, um chatbot é um programa de computador que simula e processa conversas humanas (escritas ou faladas), permitindo que as pessoas interajam com dispositivos digitais como se estivessem se comunicando com uma pessoa real. Os chatbots podem ser tão simples quanto programas rudimentares que respondem a uma consulta simples com uma resposta de linha única ou tão sofisticados quanto assistentes digitais que aprendem e evoluem para fornecer níveis crescentes de personalização à medida que coletam e processam informações.

Whats Label garante ganho recorrente de clientes fidelizados, com alta taxa de retenção.

Como já temos tudo desenvolvido você não precisará gastar nada com estrutura! Aprenda todos os segredos do mercado e saia na frente

Conecte-se com seus clientes através de canais que eles já usam e desenvolva integrações automatizadas.

Múltiplos atendentes: Fale com seus clientes, com vários atendentes ao mesmo tempo. Não perca nenhum chat

Histórico de atendimentos: Verifique todo o histórico das conversas, inclusive as mensagens apagadas.

Transferência de atendimentos: Faça transferência de chats entre atendentes e setores dentro da plataforma.

Setorização de Chats: Setorize seus chats! Envie os chats certos para cada setor do sistema.

Relatórios e Dashboards: Visualize relatórios de atendimentos e veja dashboards sobre seu sistema.

Multi números de Whats App: Tenha vários números em um único painel. Poderoso recurso!

Multi Empresas: Administre com facilidade várias empresas em um único painel e tenha uma visão geral.

Aplicativo Android e IOS: Baixe nosso app e gerencie seus atendimentos de qualquer lugar.

Comece o ano de 2022 na frente dos concorrentes! Inscreva-se agora mesmo gratuitamente no nosso webinar completo sobre WhatsLabel – As vantagens de usar Chatbot na sua empresa que acontece dia 16/12, sexta-feira às 11h da manhã!

Dicas exclusivas, vantagens, como funciona esse modelo de negócios e muito mais!

Vai perder?